系统安全检查之Windows系统检查

为避免和减少网络安全事件的发生,需定期对业务系统网络安全情况进行自查或第三方检查评估,网络安全检查涉及的方面比较多,比如组织机构建立情况、相关制度的建立落实情况、本体安全、结构安全、系统安全、等保测评情况、广域网安全、局域网安全、数据安全、安全应急措施等,其中,系统安全检查又包括操作系统安全检查、应用系统安全检查、中间件安全检查等,安全检查又可细分为漏洞扫描检查、数据分析检查、基线配置检查等多种方式,这次我们就浅谈一下操作系统安全检查中windows系统基线配置检查主要检查内容。

a) 是否存在不用的、多余的、过期的账户

如默认Guest用户、安装软件时自动建立的用户、隐藏用户。

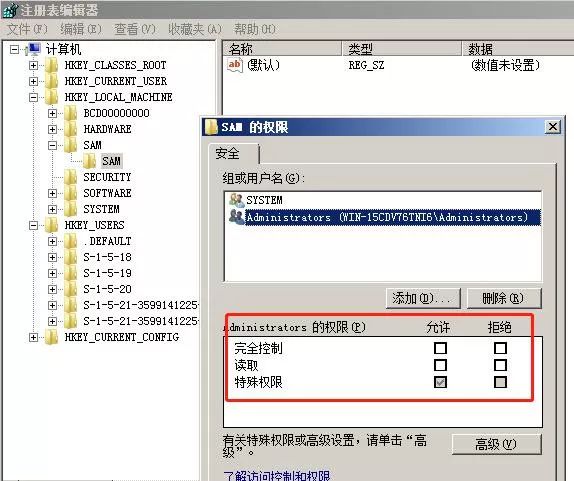

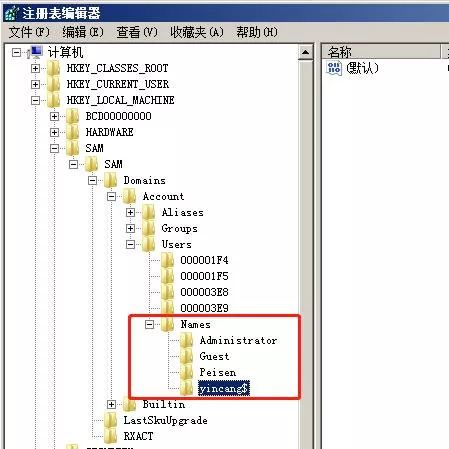

注意,隐藏账号我们用命令是查询不到的,只能去注册表中查看是否有隐藏账号。注册表位置在DOS命令行输regedit,找到以下位置即可:HKEYLOCALMACHINE\SAM\SAM\Domains\Account\Users\Names

如果在SAM下看不到内容,是因为当前用户无权限查看,需要手动添加权限。

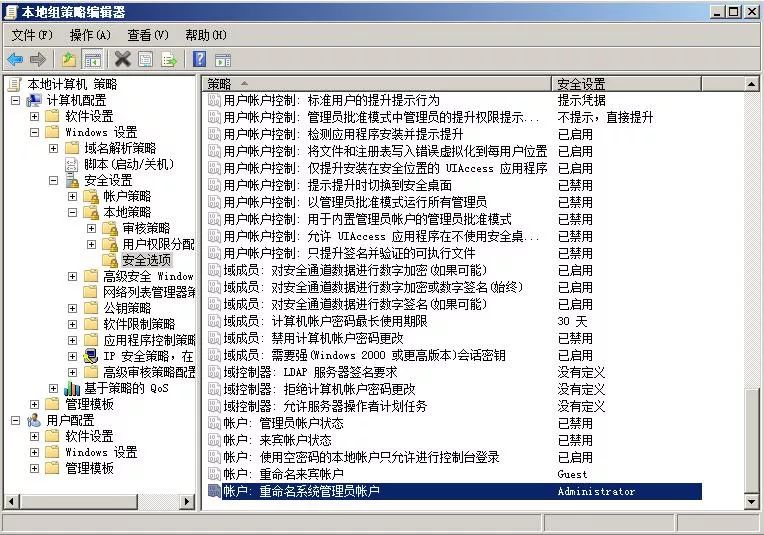

b) 是否禁用、删除、或重命名最高管理员用户

Windows系统中的默认的管理员:Administrator用户。重命名需要在组策略中修改,在“计算机管理->本地用户和组”中重命名,实际为为用户添加别名。

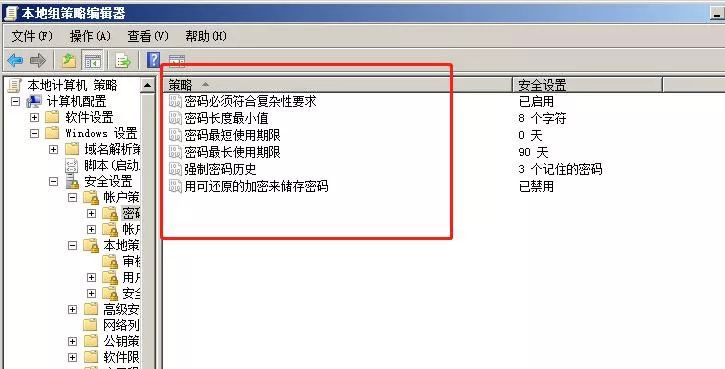

a) 是否设置满足复杂度要求的口令并定期更换,杜绝空口令、弱口令。

弱口令如123456,passwOrd,admin等存在极高的被破解风险。

b) 是否开启账户密码复杂度策略,限定密码最小长度、最大长度和使用期限。

在“开始”》“运行”中输入gpedit.msc打开组策略

最短密码长度8个字符,至少包含以下四种类别的字符中的三种:

◆ 英语大写字母 A, B, C, … Z

◆ 英语小写字母 a, b, c, … z

◆ 西方阿拉伯数字 0, 1, 2, … 9

◆ 非字母数字字符,如标点符号,@, #, $, %, &, *等

对于采用静态口令认证技术的设备,账户口令的生存期不长于90天。

对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近3次(含3次)内已使用的口令。

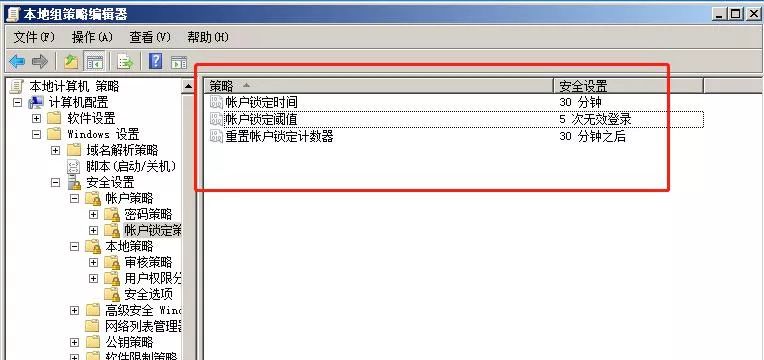

c) 是否开启帐户锁定策略,设置合理的锁定时间、锁定阈值。

此项设置可有效预防系统口令被使用口令字典暴力破解。

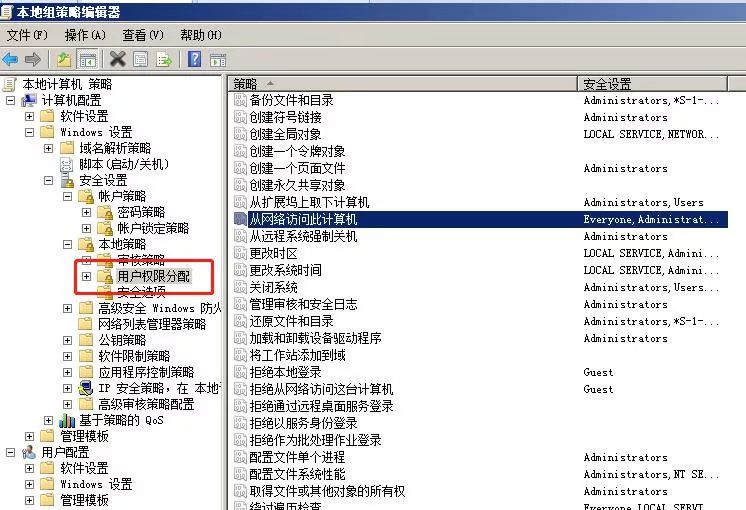

a) 是否根据用户角色分配权限,仅授予用户的最小访问权限。

b) 是否实现特权用户的权限分离。

用户权限的细化可以在组策略“计算机配置→Windows设置→安全设置→本地策略→用户权限指派”分支详细设置,双击需要改变的用户权限,单击“添加用户或组”按钮,然后双击想指派给权限的用户账号,最后单击“确定”按钮退出。

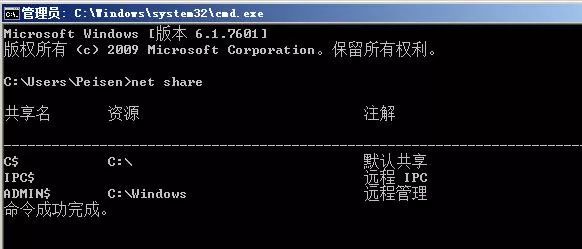

c) 是否存在自定义共享文件并设置访问权限控制。

非业务需要尽可能避免使用共享文件方式传输文件。

d) 是否删除默认共享。

在cmd下输入#net share查看共享情况。

a) 是否关闭不常用的系统服务

对系统运行的服务应该进行严格控制,一些不应该开启的服务或是会带来安全性问题的服务原则上都应该关闭。

Windows下停止如下不需要的服务:

◆ DHCP server services

◆ WINS Service

◆ Fax Service

◆ Bluetooth Support Service

◆ Indexing Services

◆ Messenger Service

◆ Print Spooler

◆ Remote Registry Service(AD域环境除外)

◆ Server(AD域环境除外)

◆ Simple TCP/IP Services

◆ Wireless Zero Configuration

◆ SMTP/FTP/IIS Admin/WWW Publish

◆ SNMP Community String (如果需要IIS服务,可关闭由IIS提供的SMTP、FTP服务)

若开启SNMP服务,是否使用默认community strings(团体名称)

b) 是否存在异常的系统服务。

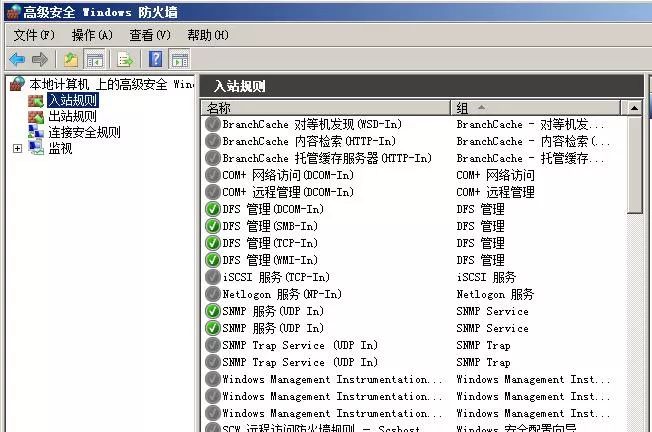

a) 是否开启系统防火墙并配置合理的访问控制策略,根据业务需要设置详细的出入站规则。

b) 检查是否开启FTP,是否禁用匿名登录

在“本地用户和组->用户”,查看是否存在IIS_Anonymous_USER用户,如果存在,是否禁用;

如果使用其他类型的FTP软件,如SERV-U,在配置文件中查看是否禁用匿名登录权限。

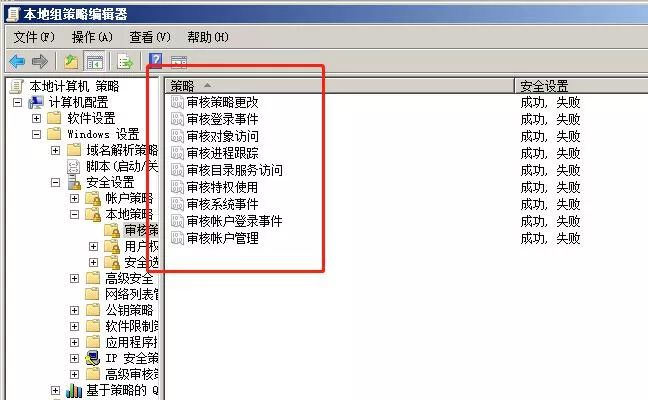

a) 是否开启审核策略

开启账户审核功能,对用户登录进行记录,记录内容包括用户登录使用的账号,登录是否成功,登录时间,以及远程登录时,用户使用的IP地址。

启用组策略中对Windows系统的审核系统事件、审核特权使用、审核账户管理、审核策略更改、审核目录服务访问(域环境)、审核过程追踪、审核对象访问。

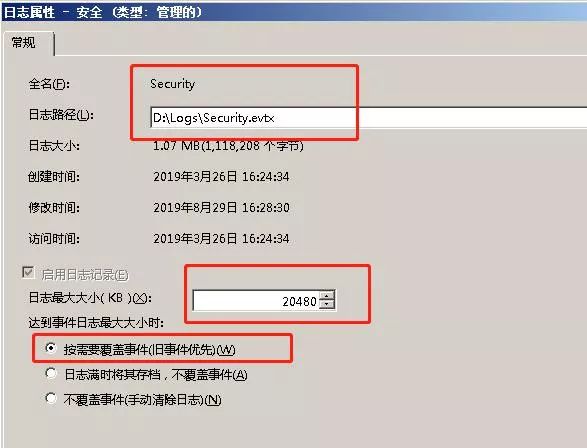

b) 日志记录是否全面

c) 日志记录文件最大大小是否设置合理

d) 是否修改默认日志保存路径

e) 是否对日志记录做备份管理(日志服务器)

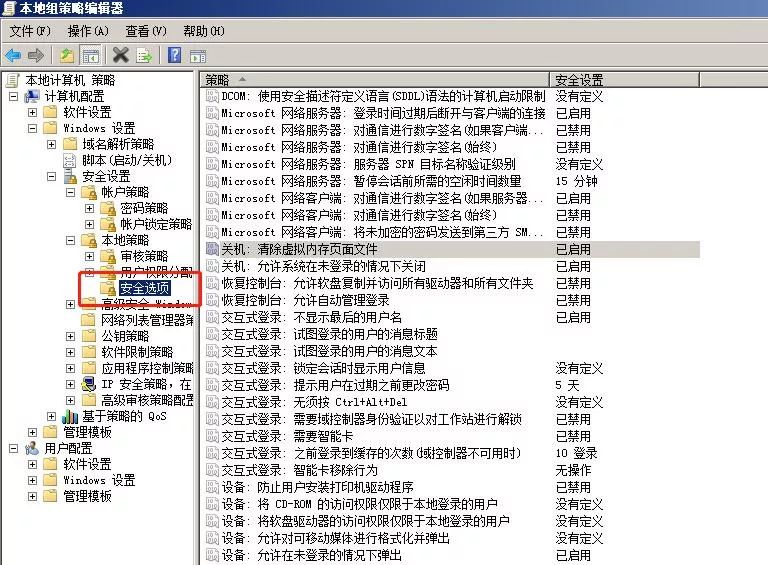

a) 检查在本地安全设置中从远端系统强制关机是否只指派给Administrators组。

b) 检查在本地安全设置中关闭系统仅指派给Administrators组。

c) 检查在本地安全设置中取得文件或其它对象的所有权仅指派给Administrators。

d) 检查是否在本地安全设置中不允许为网络身份验证存储凭证。

e) 检查设置不允许SAM账户和共享的匿名枚举

f) 检查设置关机时清除虚拟内存页面文件

g) 检查设置设置挂起会话之前所需的空闲时间

h) 检查设置禁止开机自动登录

i) 检查设置限制从网络访问此计算机

j) 检查设置交互式登录不显示上次登录的用户名

a) 是否定期更新补丁以修复重要的安全漏洞

a) 是否安装恶意代码防护软件并及时更新防恶意代码软件的版本和代码库

b) 是否支持防恶意代码的统一管理

工业控制系统上位机建议安装基于白名单的主机安全防护系统,若安装杀毒软件,应禁用自动处理功能并定期更新病毒库。

a) 是否开启远程管理并设置一定的安全防护措施(如限制仅可信IP连接)

b) 是否存在可疑的程序进程

c) 是否关闭存在风险的、不用的网络端口,如445端口

d) 是否安装不必要的、存在风险的程序,如teamviewer、QQ

e) 是否存在可疑的网络连接

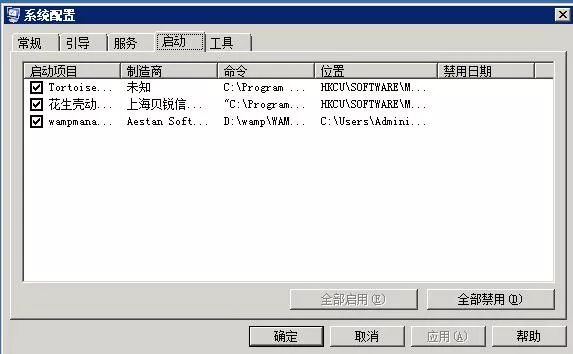

f) 是否存在多余的、可疑的系统启动项

在“开始->运行”中输入“msconfig”查看

g) 是否存在可疑的计划任务程序

h) 是否设置屏幕保护程序并启用密码保护

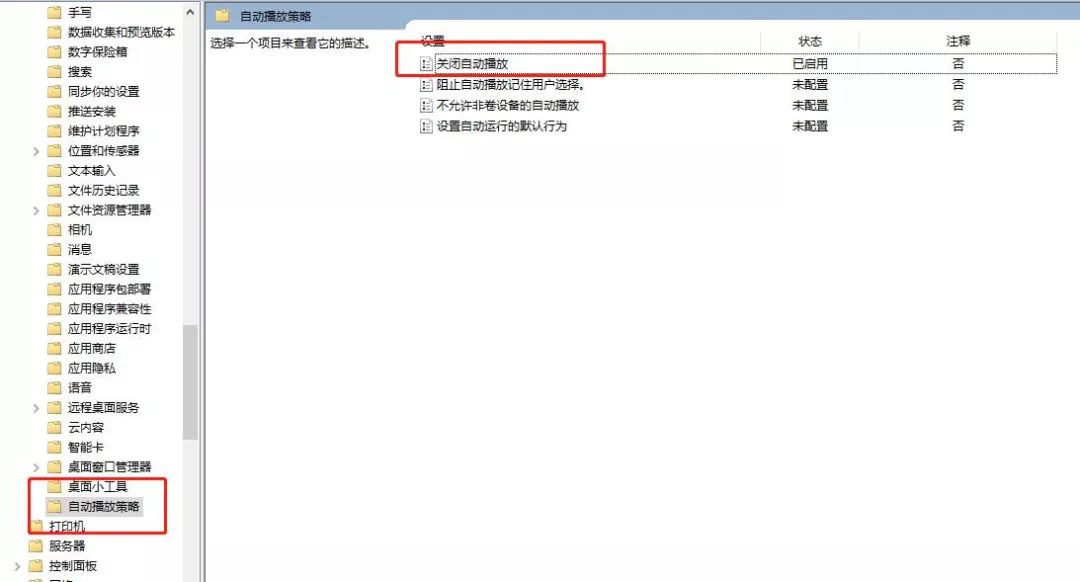

i) 是否禁用自动播放

在组策略,管理模板,windows组件中,自动播放策略,开启关闭自动播放

以上只是提供了windows系统安全检查中经常关注的几点,在实际的安全检查中需要根据业务的实际情况有所偏重,甚至会查的更加详细,并不局限于以上内容。

天地和兴

北京天地和兴科技有限公司是国内工控信息安全领域的领先公司,国家级高新技术和双软企业。自2007年成立以来专注工控安全检测、防护、工控审计、安全基线、态势感知等方向,通过多年研发投入,围绕工业控制系统等关键信息基础设施核心部件的安全需求,为国家关键基础设施安全提供完整的技术解决方案,在电力、轨道交通、石油石化、钢铁冶金、等行业均有广泛应用。参与国家发改委,工信部等多项工控信息安全试点示范项目,与华北电力大学、浙江大学知名院校建立工控安全联合实验室。参编多项工控信息安全产品国家标准和行业标准,2019年入选工信部全国首批“工业信息安全应急服务支撑单位”、第八届CNCERT网络安全应急服务支撑单位。

扫一扫下载订阅号助手,用手机发文章

扫一扫下载订阅号助手,用手机发文章

朋友会在“发现-看一看”看到你“在看”的内容