“零日漏洞”利用数量显著增加,大量危险正在靠近......

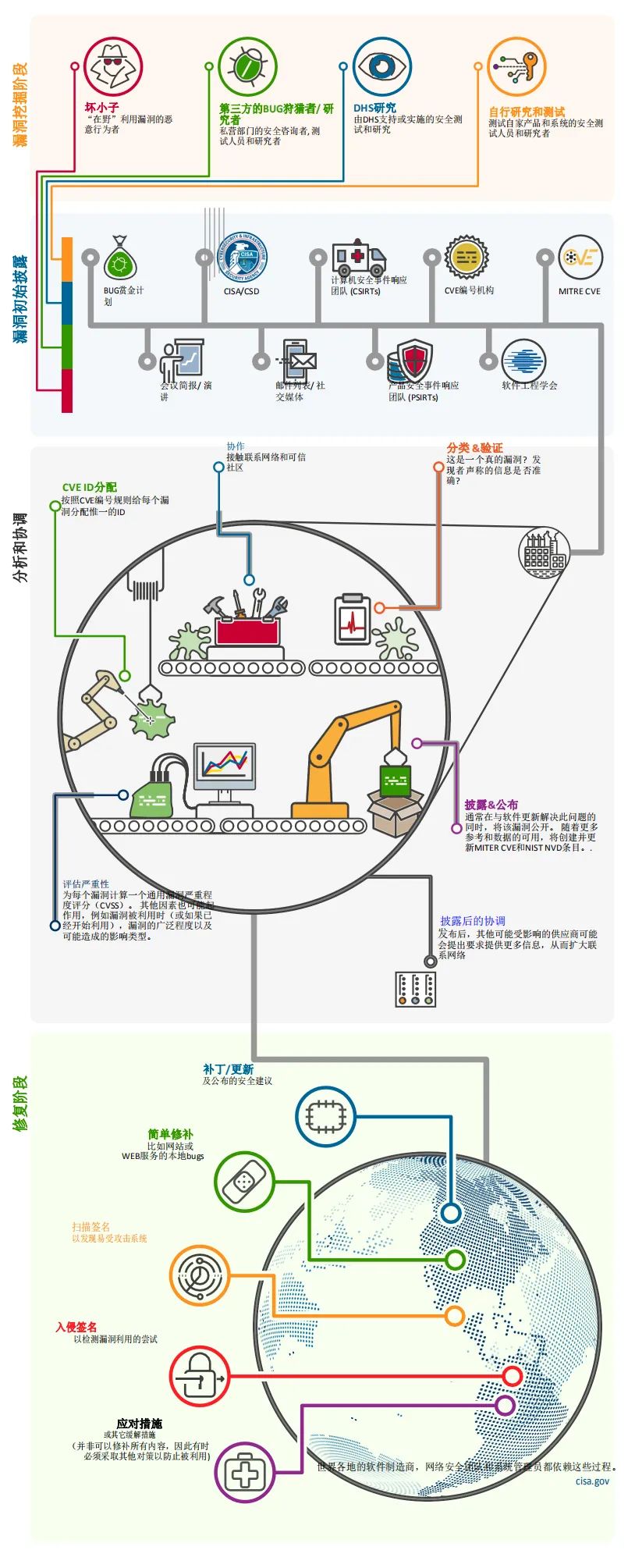

对软件漏洞的跟踪、分析和优先级处理在漏洞管理方面发挥着关键的战略和战术作用。这些软件漏洞可使组织的数据、员工、客户面临风险。美国国土安全部下属的网络安全和基础设施安全局(CISA)发布的漏洞管理流程包括:漏洞挖掘阶段、漏洞初始披露阶段、分析和协调阶段及修复阶段。零日漏洞发现者对漏洞的可能处理方式包括:只利用、只披露、利用后披露、披露后利用及雪藏。对此,FireEye Mandiant威胁情报小组分析了最新的漏洞利用现状及趋势,并强调了漏洞管理的价值。研究发现,零日漏洞的利用数量显著增加,提供攻击性网络工具和服务的私营公司、出于经济动机的威胁组织、有国家背景的威胁组织都展现出利用零日漏洞的能力,零日漏洞的获取变得越来越商品化。与此同时,大多数野外漏洞利用都发生在补丁发布之前或补丁可用后的几天内,漏洞披露与补丁发布可用之间的平均时间约为9天,并且有42%的漏洞在发布了补丁程序后被利用。对此,研究人员建议使用漏洞风险评级方法,对最危险的漏洞进行优先级修补。

只利用。进攻是有价值的,你可以获得一些效用,如访问、情报或控制。 只披露。披露是因为它导致补丁、网络过滤器或其他补救措施。披露不是防御;它只是防御的前兆。披露后,开发补丁或补救措施,并最终推出。补救办法是将这个漏洞从攻击者可利用漏洞列表中删除。 利用后披露。为什么不利用漏洞攻陷几个系统,希望不要被抓住,然后披露?如果你仅有的几次漏洞利用从来没有被注意到,你仍然可以被视为一个好人。 披露后利用。披露机会窗口是披露漏洞到开发出补救措施保护系统这个时间段。这个机会窗口可能很大。例如,美国国家安全局(NSA)表示已历史性地披露了它发现的漏洞的91%,但美国安全机构也声称使用漏洞利用技术来攻击存在已披露漏洞的系统是有效的。使用已知漏洞(至少部分而言)是可行的,因为无法立即修补所有漏洞。 选择雪藏。不采取任何行动,并将漏洞信息保留给自己,以便以后再做决定。但是零日漏洞的保质期会在其他人发现相同漏洞时到期。这个时间是不确定的,即不知道要花多长时间,但是可以肯定的是,只要软件保持相关性,你找到的任何零日最终都会被其他人发现。

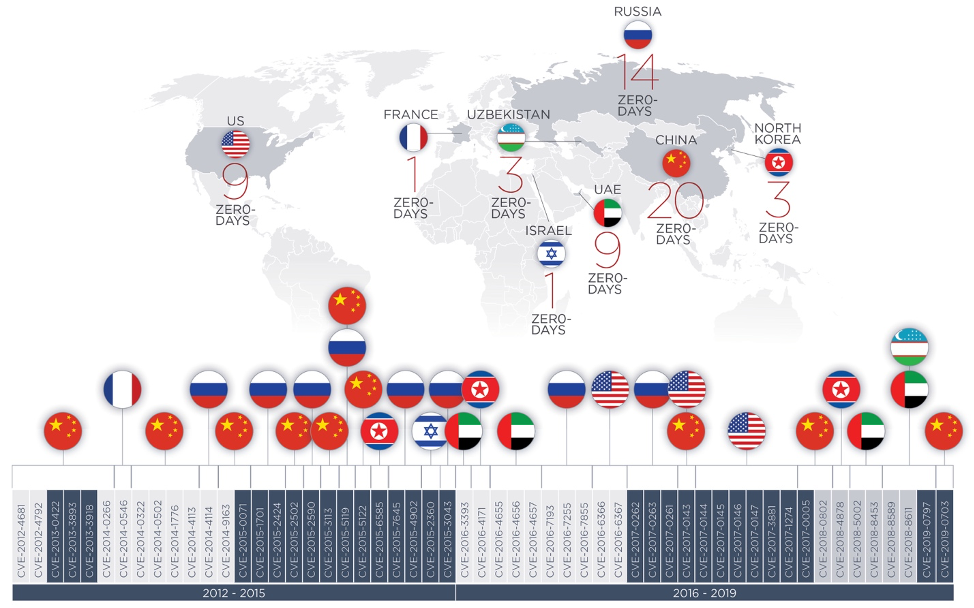

FireEye Mandiant威胁情报记录显示,2019年零日漏洞利用数量比三年前任何一年都多。尽管并非每个零日漏洞的利用都可以归因于已知的威胁组织,然而Mandiant研究人员注意到,越来越多的威胁组织已经获得了使用这些漏洞的能力。此外,随着时间的推移,为客户提供网络攻击能力的威胁组织所使用的零日漏洞数量显著增加,以及被怀疑与中东地区有联系的组织所利用的零日漏洞数量增加。展望未来,我们很可能会看到更多的参与者使用零日漏洞,特别是随着私人供应商继续满足对进攻性网络武器的需求。

自2017年底以来,FireEye Mandiant威胁情报指出,已知或怀疑是提供攻击性网络工具和服务的私营公司客户的组织所利用的零日漏洞数量显着增加。此外,Mandiant还观察到针对中东或与该地区有可疑联系的组织所使用的零日漏洞数量有所增加。

一个被研究人员称为Stealth Falcon和Fruity Armor的黑客组织,据报道以中东地区的记者和活动人士为目标。在2016年,该组织使用了NSO组织出售的恶意软件,该软件利用了三个iOS零日漏洞。从2016年到2019年,该组织使用的零日漏洞比任何其他组织都多; 在开源信息中被称为沙猫(SandCat)的组织疑似与乌兹别克斯坦国家情报部门有关,在针对中东目标的行动中使用了零日漏洞。该组织可能是通过从NSO组织之类的私营公司购买恶意软件获得零日漏洞的,因为在SandCat运营中使用的零日漏洞也被用于Stealth Falcon行动中,这些不同的攻击活动不太可能都发现了这三个相同的零日漏洞; 在2016年和2017年期间,在开源信息中称为BlackOasis的活动中也频繁使用了类似的零日漏洞。该BlackOasis活动也主要针对中东地区组织,并且过去很可能从私营公司Gamma Group获得了至少一个零日漏洞。

Mandiant研究人员还发现了一些使用零日漏洞的例子,这些事件并未归因于已知的跟踪的组织,但似乎已被私人进攻性安全公司提供的工具所利用,例如:

2019年,WhatsApp(CVE-2019-3568)中的零日漏洞被用来分发由以色列软件公司NSO Group开发的间谍软件; FireEye分析了针对一家俄罗斯医疗保健组织的活动,该组织利用了2018年Adobe Flash零日漏洞(CVE-2018-15982),该零日漏洞可能与Hacking Team泄露的源代码有关; NSO Group工具于2019年10月在野外利用了Android零日漏洞CVE-2019-2215。

据研究人员称,黑客组织APT3在2016年利用CVE-2019-0703进行了有针对性的攻击; FireEye发现朝鲜组织APT37在2017年开展了利用了Adobe Flash漏洞CVE-2018-4878的活动。该组织还显示出在发现漏洞后不久即可迅速利用这些漏洞的能力有所增强; 从2017年12月到2018年1月,Mandiant观察到多个组织利用CVE-2018-0802在针对欧洲、俄罗斯、东南亚和台湾的多个行业的活动中。在发布此漏洞的补丁之前,至少使用了六分之三的样本; 2017年,俄罗斯组织APT28和Turla在Microsoft Office产品中利用了多个零日漏洞。

在2019年5月,Mandiant报告了FIN6在2019年2月有针对性的入侵中使用了Windows Server 2019的UAF零日漏洞CVE-2019-0859。一些证据表明,该组织可能自2018年8月以来就使用了该漏洞利用程序。虽然公开资料表明该组织可能从地下犯罪组织BuggiCorp那里获得了零日漏洞,但研究人员尚未找到直接证据证明该组织与该漏洞利用程序的开发或销售有关。

与过去相比,私营组织可能创造并提供了更大比例的零日漏洞,导致零日漏洞能力集中在资源丰富的组织中; 私营公司可能会越来越多地向总体能力较低的组织或不太关心业务安全的集团提供进攻能力,这使得观察到的零日漏洞使用的可能性更大。

国有组织很有可能会继续支持内部漏洞利用程序的发现和开发。但是,通过私营公司提供零日漏洞开发可能比依靠国内解决方案或地下市场提供更具吸引力。因此,Mandiant预计,只要有能力和意愿花费必要的资金,获得此类漏洞的数量几乎肯定会增加,而且其增长速度将快于其整体攻击性网络能力的增长速度。

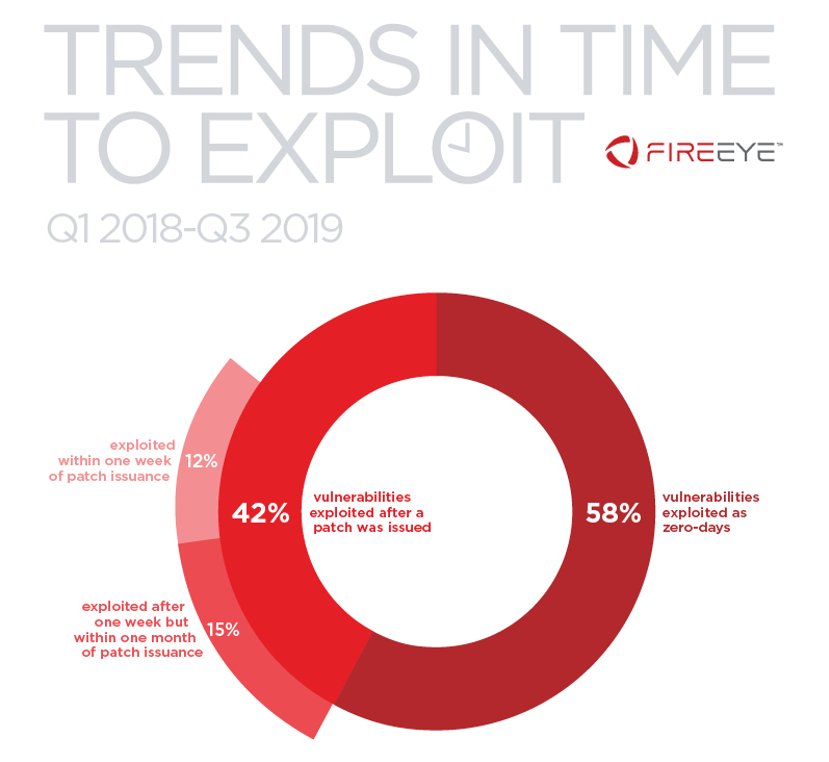

在防御者做出反应之前,攻击者一直在争分夺秒的利用新发现的漏洞。FireEye Mandiant威胁情报部门对2018年和2019年所利用的漏洞进行的研究表明,大多数野外漏洞利用都发生在补丁发布之前或补丁可用后的几天内。

Mandiant认为这些数字是保守的估计,因为该数字是首次报告的与特定日期关联的漏洞的利用情况。通常,首次发现日期不会公开披露。在某些情况下,在研究人员发现漏洞的日期之前,漏洞很可能是很可能是在未被发现的情况下发生的。

漏洞披露与补丁发布可用之间的平均时间约为9天。CVE-2019-0863是Microsoft Windows服务器漏洞,该漏洞于2018年12月披露,直到2019年5月的5个月后才得到修复。有59%的漏洞在披露的当天就会发布补丁。这些指标与攻击者漏洞利用活动的迅速性相结合,突显了负责任的漏洞披露的重要性,因为它可能为防御者提供成功修补易受攻击系统所需的微小时间差。

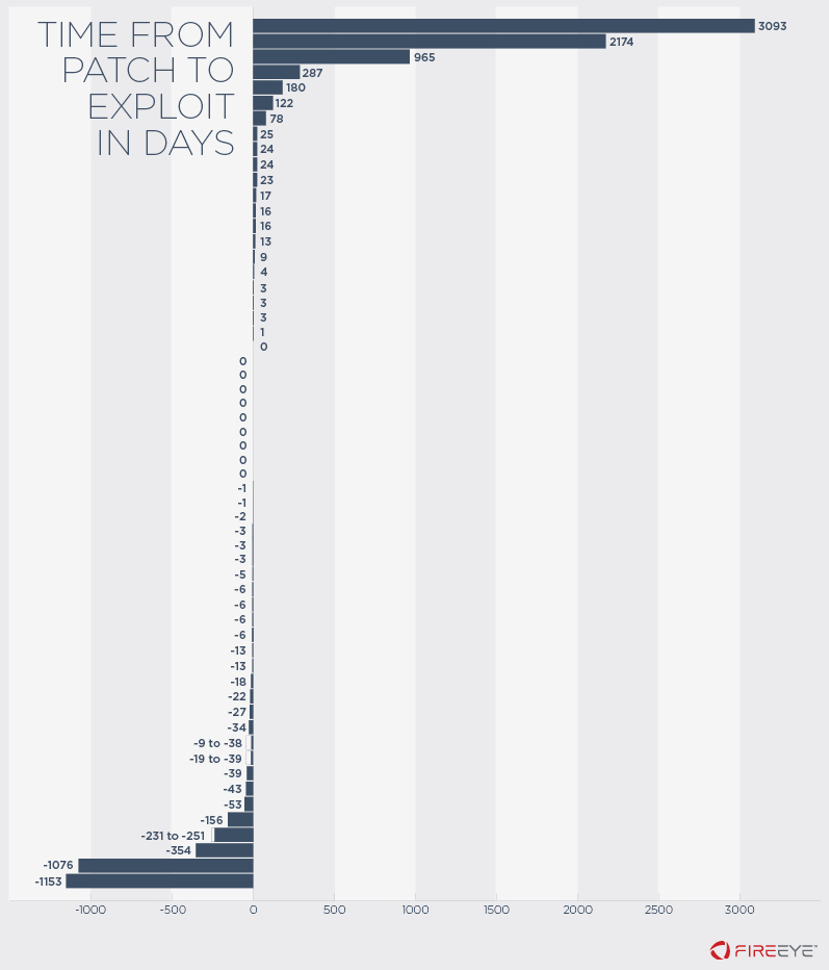

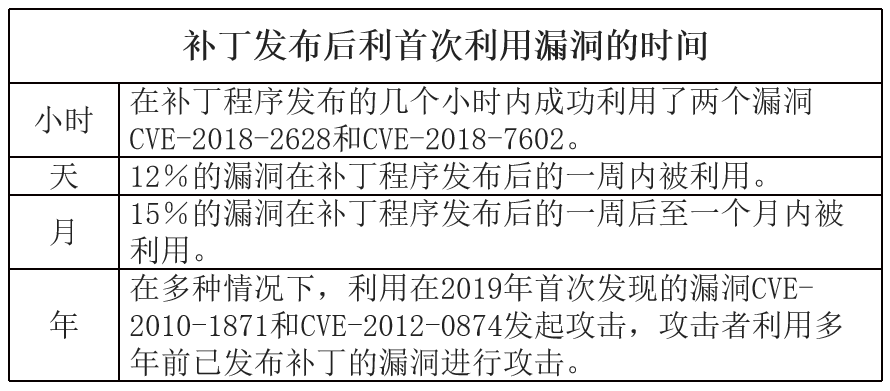

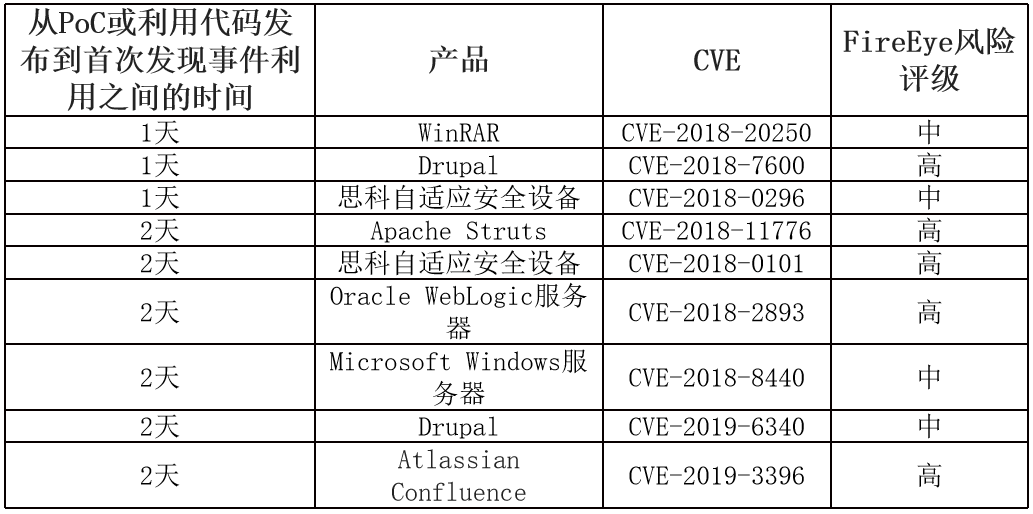

尽管Mandiant观察到的大多数漏洞都是零日漏洞,但有42%的漏洞在发布了补丁程序后被利用。对于这些非零日漏洞,从补丁发布到首次发现攻击者利用该漏洞之间的时间间隔非常小,通常只有几小时或几天。下表提供了一些有关尝试利用容易受攻击的软件的攻击者与尝试部署补丁的组织之间的竞争的一些信息。

Mandiant继续观察到间谍活动和出于经济动机的组织迅速在其攻击活动中利用公开披露的漏洞。以下示例说明了组织在漏洞公开披露后,能够将漏洞纳入其工具集中的速度,以及多个不同的组织在独立的活动中反复利用相同的漏洞的事实。这类的组织的成功运营可能会产生很大的潜在影响。

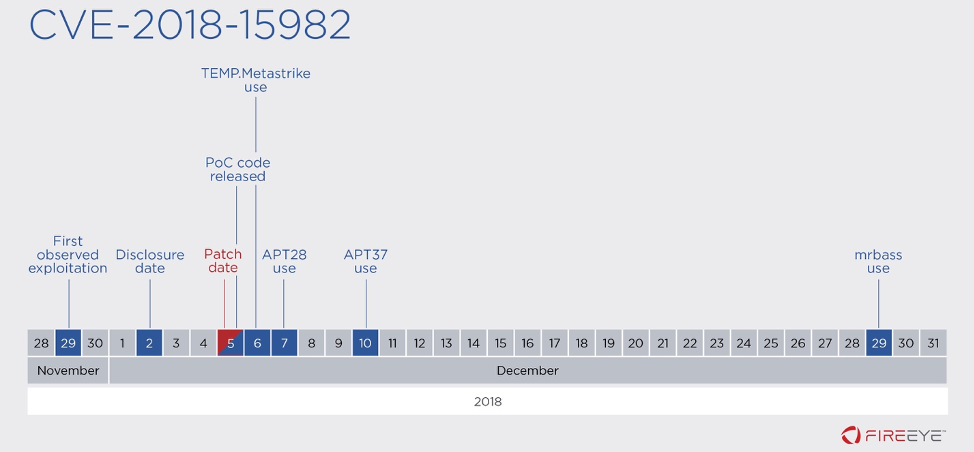

CVE-2018-15982:Adobe Flash Player 31.0.0.153和更早版本的文件包中的UAF漏洞,一旦被利用,攻击者即可远程执行任意代码。该漏洞被黑客组织(俄罗斯的APT28和朝鲜的APT37)以及TEMP.MetaStrike和其他出于经济动机的攻击者所利用。

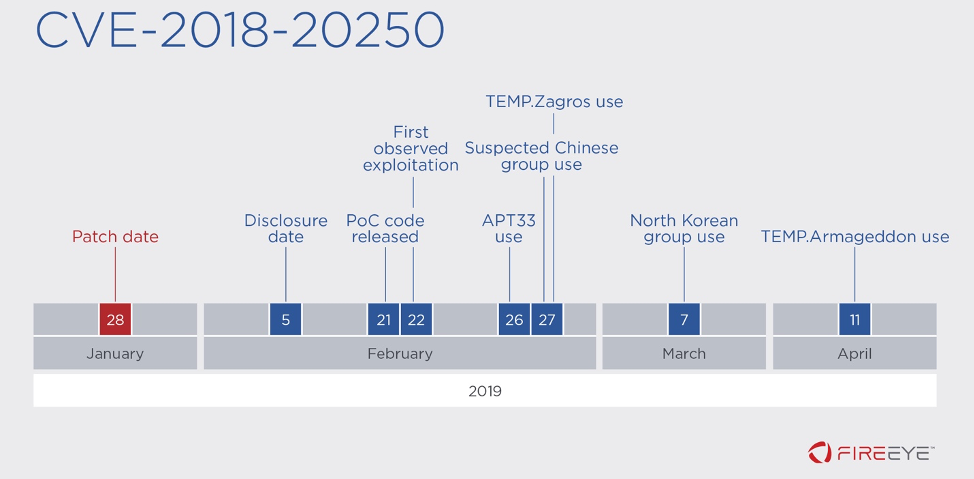

CVE-2018-20250:存档工具WinRAR版本5.61和更早版本的ACE格式中存在一个路径遍历漏洞,攻击者可利用该漏洞在本地执行任意代码。此漏洞被包括朝鲜和俄罗斯在内的多个黑客组织以及伊朗的APT33和TEMP.Zagros组织利用。

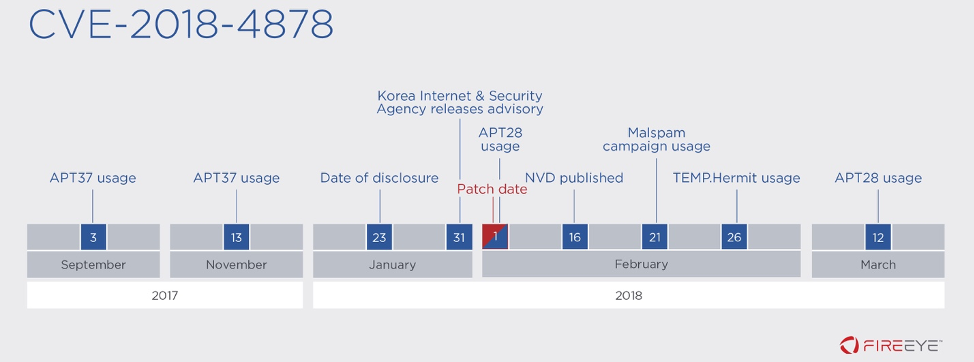

CVE-2018-4878:Adobe Flash Player 28.0.0.137和更早版本中的DRMManager的“初始化”调用中存在UAF漏洞,攻击者可利用该漏洞远程执行任意代码。Mandiant证实,早在2017年9月3日,朝鲜的APT37就利用此漏洞为一个零日漏洞。在披露后的8天之内,Mandiant观察到俄罗斯的APT28也利用了此漏洞,其中有经济动机的攻击者和朝鲜的TEMP.Hermit也使用在大约一个月的披露时间内。

POC或漏洞利用代码本身的可用性并不总是会增加漏洞利用的可能性或速度。但是,Mandiant认为POC代码可能会加快对不需要用户交互的漏洞的利用尝试。对于已经被利用的漏洞,其后引入的公开利用或POC代码表明了恶意行为者的兴趣,并使更广泛的攻击者可以利用该利用。在许多情况下,某些漏洞在PoC或漏洞利用代码可用的48小时内被大规模利用。

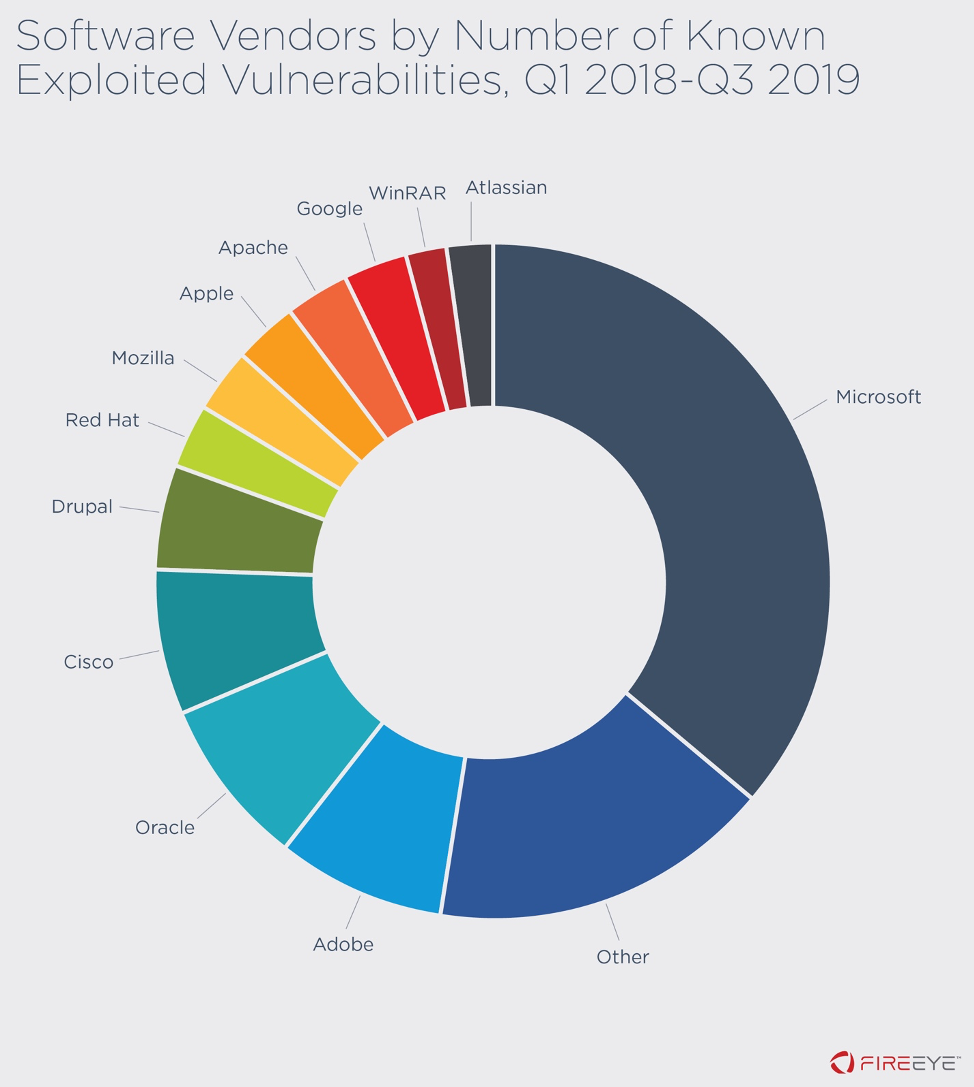

研究人员观察到的大多数漏洞是针对Microsoft产品的,这可能是由于Microsoft产品无处不在。尤其是,基于电子邮件附件的实用程序作为网络钓鱼活动中的初始感染媒介,基于Microsoft Office Suite的软件中的漏洞可能会吸引恶意参与者。

FireEye研究人员建议应根据漏洞风险评级方法,以更详细地制定明智的补丁管理策略。研究人员建议结合其他因素,如已知的对组织行业和地缘政治环境的活动威胁、利用漏洞和PoC代码的可用性、通常受影响的供应商、软件在组织环境中的部署范围,结合利用趋势信息来更好的确定补丁管理的优先级,并可能有助于降低大量恶意活动的风险。

天地和兴工业网络安全研究院编译

参考资源

【1】https://www.fireeye.com/blog/threat-research/2020/04/zero-day-exploitation-demonstrates-access-to-money-not-skill.html

【2】https://www.fireeye.com/blog/threat-research/2020/04/time-between-disclosure-patch-release-and-vulnerability-exploitation.html

往期精选

1 | |

2 | |

3 |

点击“在看”鼓励一下吧