堪比永恒之蓝:HTTP协议栈远程代码执行漏洞CVE-2022-21907

2022年1月13日,北京天地和兴安全团队监测到一则微软安全更新中修复的漏洞信息,漏洞编号:CVE-2022-21907,CVSS评分为9.8,漏洞威胁等级:超危。攻击者通过向Web服务器发送特制的HTTP数据包,从而在目标系统上执行任意代码。该漏洞被微软提示为“可蠕虫化”,无需用户交互便可通过网络进行自我传播。目前已有可造成目标主机蓝屏崩溃的POC出现,可远程执行代码的漏洞利用或已存在。

工业控制系统中的上位机、工作站大量使用Windows系统,涉及以下版本:

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows Server, version 20H2 (Server Core Installation)

Windows 11 for ARM64-based Systems

Windows 11 for x64-based Systems

Windows 10 Version 20H2 for 32-bit Systems

Windows 10 Version 20H2 for ARM64-based Systems

Windows 10 Version 20H2 for x64-based Systems

Windows 10 Version 21H1 for 32-bit Systems

Windows 10 Version 21H1 for ARM64-based Systems

Windows 10 Version 21H1 for x64-based Systems

Windows 10 Version 21H2 for 32-bit Systems

Windows 10 Version 21H2 for ARM64-based Systems

Windows 10 Version 21H2 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

不受影响版本:

Windows 10 version 1909

Windows Server 2019(默认配置不受影响)

Windows 10 version 1809(默认配置不受影响)

Windows HTTP 协议栈(HTTP.sys)是Windows操作系统中处理HTTP请求的内核驱动程序,常见于Web浏览器与 Web 服务器之间的通信,以及Internet Information Services (IIS)中。

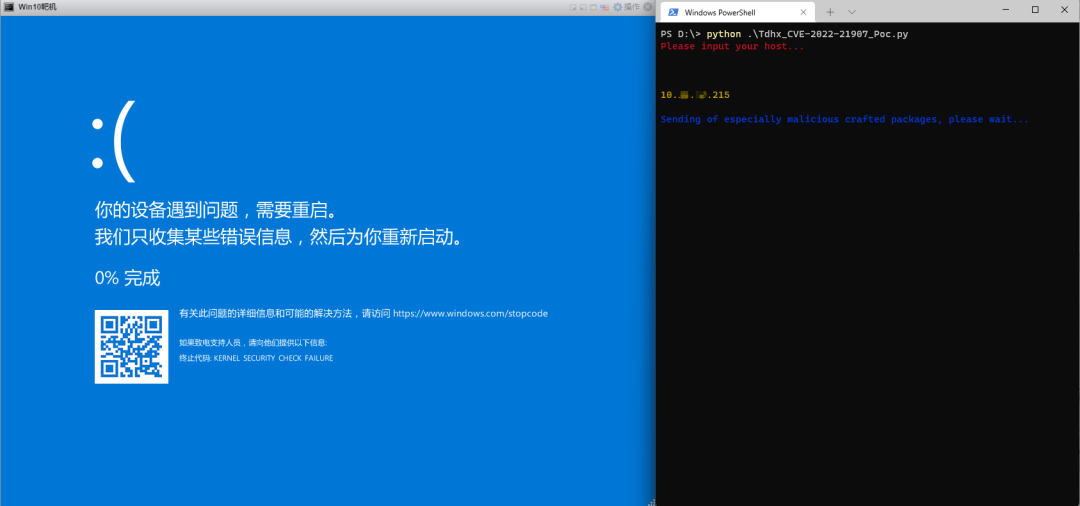

漏洞复现过程:

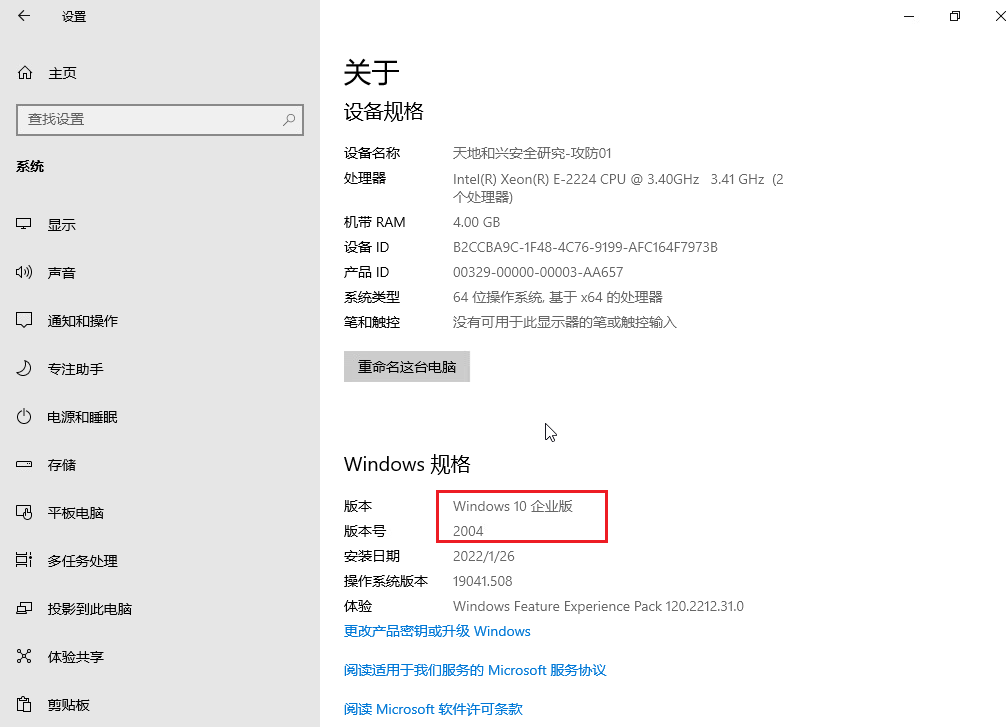

1、搭建存在漏洞的Win10系统

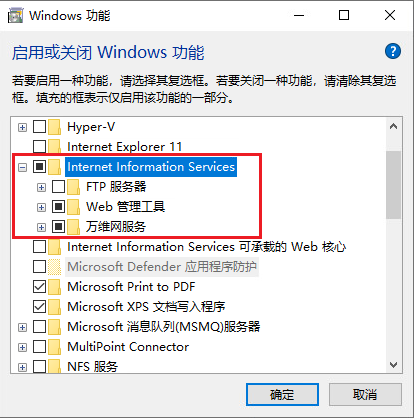

2、启用IIS服务

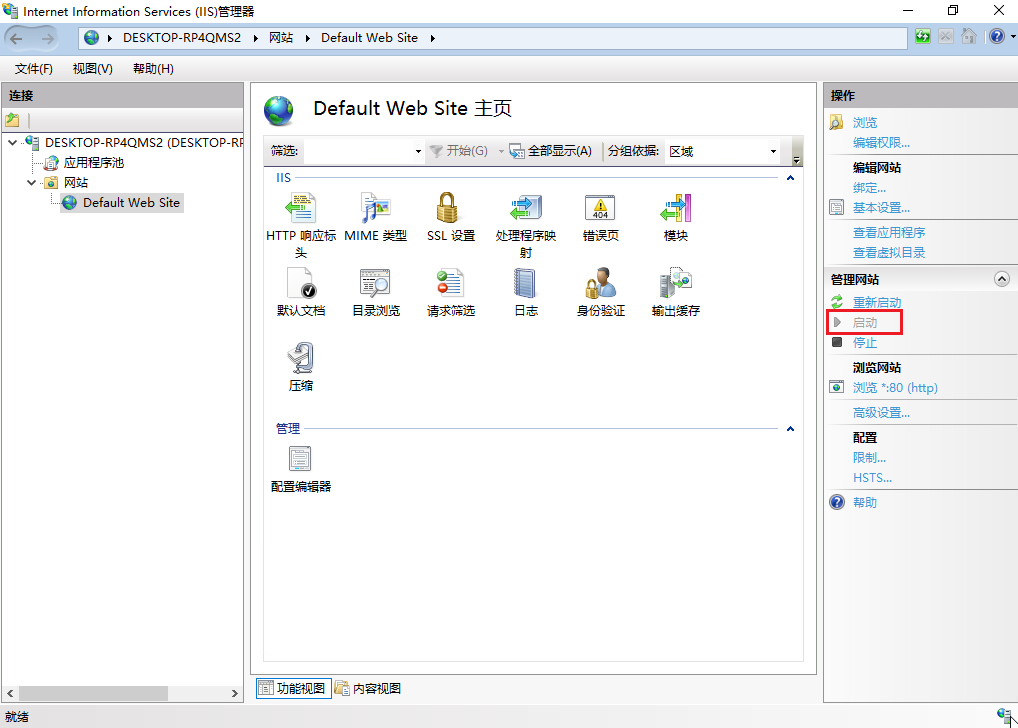

3、启动网站

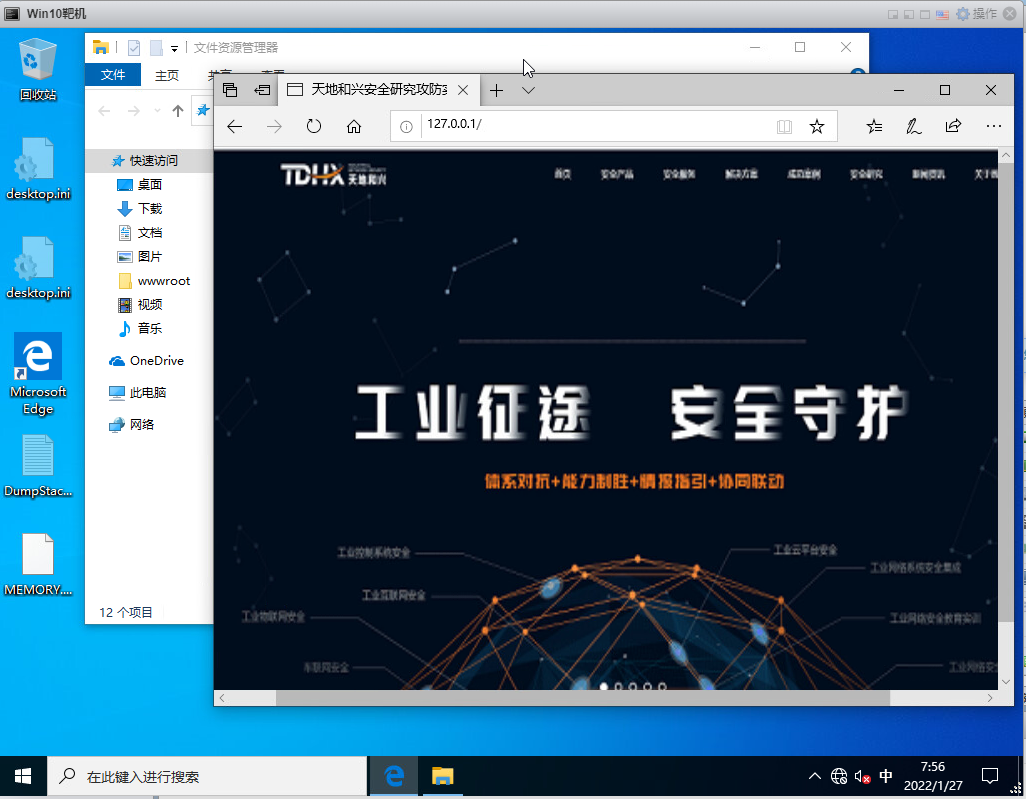

4、此时可正常访问网站

5、运行POC脚本后,Win10系统蓝屏

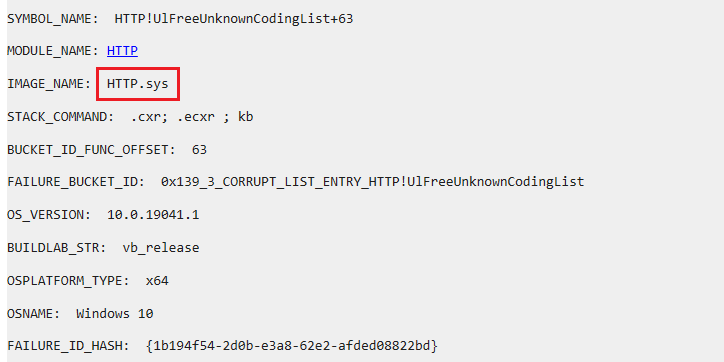

6、分析Dump文件

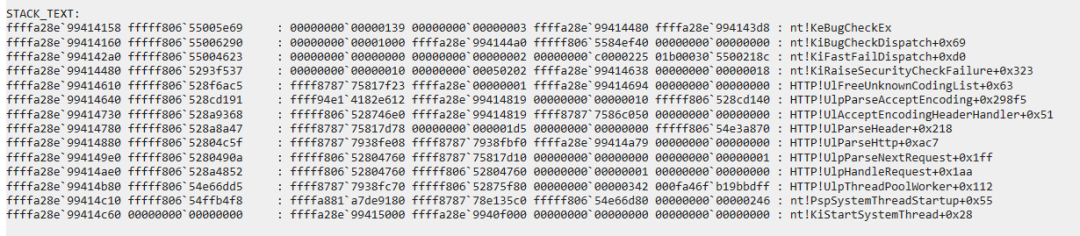

7、调用栈情况

Windows系统默认启用Microsoft Update,当检测到可用更新时,将会自动下载更新并在下一次启动时安装。还可通过以下步骤快速安装更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows8、Windows 8.1、WindowsServer 2012以及Windows Server2012 R2可通过控制面板进入“Windows更新”,步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新

4、重启计算机,安装更新

目前微软官方已针对受支持的产品版本发布了修复以上漏洞的安全补丁,强烈建议受影响用户尽快安装补丁进行防护,官方下载链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-21907

参考资源:

【1】https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-21907

点击“在看”鼓励一下吧